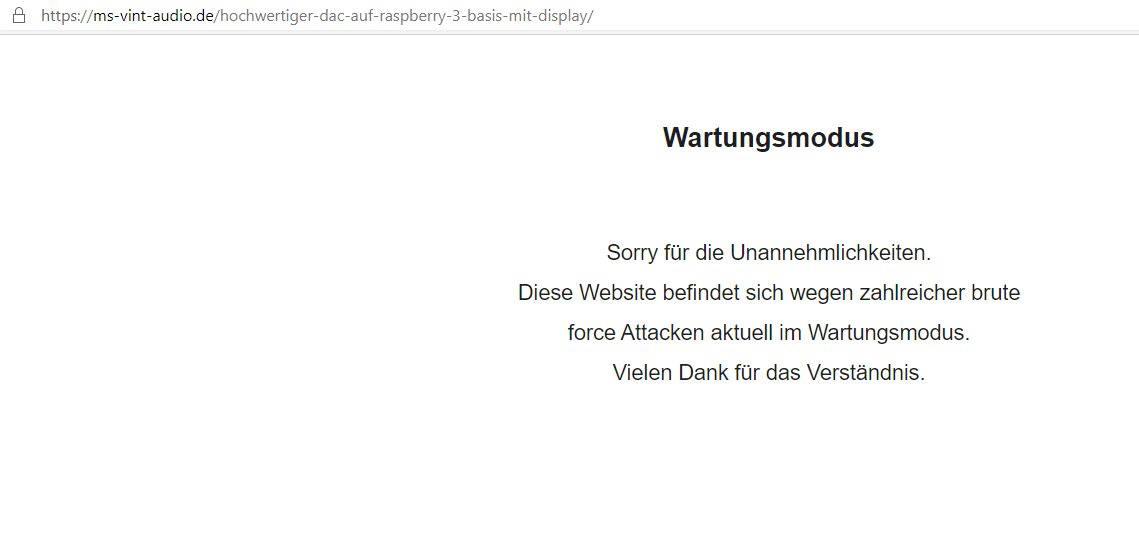

Seit einigen Tagen beschäftigt mich die homepage mal nicht hifi-mässig, sondern die Sicherheit der Seite.

Es wird offensichtlich versucht, die Seite zu hacken.

Warum, weiss ich nicht??

Aber der (die) Angreifer sind hartnäckig, und so musste ich mich zwangsläufig mit einer erheblichen Verbesserung der Sicherheit der wordpress basierten Seite beschäftigen.

Über eine IP-Verfolgung weiss ich mit ziemlicher Sicherheit sogar, wer dahinter steckt.

Einleitung

Warum schreibe ich das an dieser Stelle?

Viele der Leser betreiben eigene Seiten, viele unter WordPress.

Deshalb möchte ich in die Gegenoffensive gehen und einige Zeilen schreiben, wie man sich besser schützen kann; also das Resultat der letzten Tage.

Definition “brute force”

Was ist eine brute force Attacke?

Der Angreifer versucht über den Standardlogin mittels automatisch generierter Benutzernahmen und Passworte die Anmeldung zu knacken und damit den Zugriff auf die gesamte homepage zu bekommen.

Das kann händisch erfolgen, viel häufiger aber automatisiert mittels spezieller Programme.

Schwachstellen einer homepage und Gegenmassnahmen

Nachfolgend zeige ich einmal die Schwachstellen auf, die eine wordpress Seite bieten kann:

- Standardbenutzername:

WordPress gibt erst einmal “admin” als Hauptbenutzername mit Administratorrechten vor.

Nach Erstinstallation oder bei länger laufender homepage sollte dieser Benutzername umgehend geändert werden.

Die gelingt mit einem “Trick”. Ich skizziere das beispielhaft:

– Anlegen eines neuen Benutzers mit Administratorrechten.

Den Namen bitte komplex wählen, er sollte Grossbuchstaben, Sonderzeichen und zahlen enthalten.

– in gleichem Zuge für den neuen Benutzer ein möglichst komplexes Passwort, vielleicht mit einem Passwortzufallsgenerator erzeugt.

Bei mir ist das Passwort immer mindestens 16 Zeichen lang

– nun als admin abmelden und mit dem neuen Benutzernamen anmelden

– nun kann man in der Benutzerverwaltung den admin löschen, und alle verfassten Beiträge dem neuen Administrator zuordnen, dessen Name aber NICHT SICHTBAR ist!! - Standardanmelde-link

üblicherweise kann man auf den anmeldebutton kommen, in dem man die url angibt und hinter dem slash wp-admin anhängt: also https://dasistdernamederhomepage/wp-admin

Das versuchen die “brute-forder” standardmässig.

Aber wie so häufig unter wordpress, gibt es dafür ein passendes plugin:

wps-hide-login

damit wird die Anmeldung auf eine neue – selbstdefinierte(!!) “Stelle” umgeleitet, die nur der Betreiber der Seite kennt.

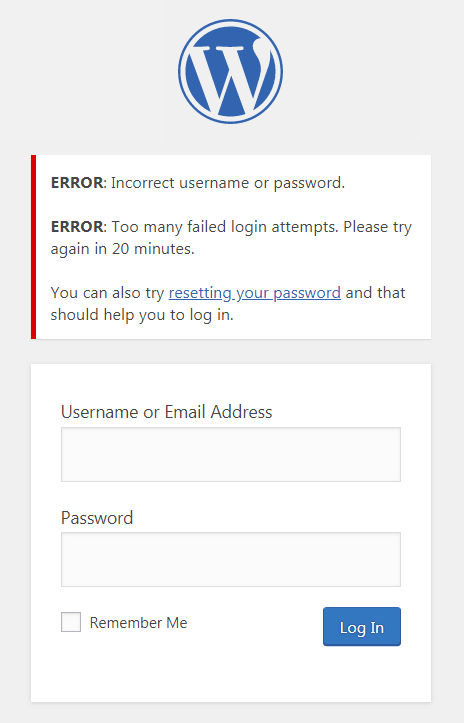

Der Angreifer wird standardmässig auf den port 404 “weitergeleitet”. Also ins Nirvana…….. - Unbegrenzte Anmeldeversuche verhindern

Dieses plugin – Limit Login Attempts Reloaded – hatte ich glücklicherweise auf Anraten eines guten Freundes VOR den Attacken installiert:

Mit diesem plugin sind nur 3 Anmeldeversuche “genehmigt”, dann wird für 20 Minuten der Anmeldezugang gesperrt.

Erfolgen weitere Versuche, so ist die Anmeldung für 24 Stunden nicht mehr möglich.

Natürlich ändert der Angreifer ständig seine IP-Adresse, aber bereits nach 3 erfolglosen Versuchen wird es unbequem…….. - Zweifaktorauthentifizierung

Wie inzwischen vom homebanking oder anderen Anwendungen bekannt, kann man diese Methode als weitere Verschärfung hinzuschalten.

Wer näheres wissen möchte, hier ist der link. - Anonymisieren des blogautors

Das geht, in dem man den nickname des Benutzers umbenennt, also in den Benutzereinstellungen

Fazit

Mit diesen Massnahmen ist die Sicherheit der homepage erheblich verschärft. Aber 100% sicher sollte niemand sein:

ich bin es auch nicht.

Deshalb immer regelmässige Datensicherungen und Kontrolle der eigenen Seiten.

Ausserdem sollten niemals sicherheitsrelevante Daten “versteckt” auf einer homepage liegen.

Einmal eingebrochen ist der Schaden gross.

Und: aufregend genug war das Entdecken ohnehin, aber nun schlafe ich wieder etwas besser.